![[Translate to Polish:] Digital city behind the window data flowing from sky](/_next/image?url=https%3A%2F%2Ffnxwww-api.fnx.group%2Ffileadmin%2Fuser_upload%2FBlog_content%2Fdigital_city_behind_the_window_data_flowing_from_sky.png&w=3840&q=100)

Wszechobecność Internetu w naszym codziennym życiu przyniosła ogromną wygodę i świat informacji na wyciągnięcie ręki. Jednocześnie jednak wprowadziła nowe formy podatności na zagrożenia, w szczególności w zakresie bezpieczeństwa stron internetowych.

Zrozumienie kwestii bezpieczeństwa stron internetowych

W swej istocie bezpieczeństwo strony internetowej obejmuje wszystkie środki wdrożone w celu ochrony przed cyberatakami, mając na celu ochronę zarówno samej aplikacji, jak i przetwarzanych przez nią danych. Jest to ciągły proces, integralny z zarządzaniem witryną. Wyzwania stale ewoluują, ponieważ cyberprzestępcy nieustannie wprowadzają innowacje, co wymaga od właścicieli witryn bycia na bieżąco z najnowszymi zagrożeniami i środkami zaradczymi.

Zagłębianie się w cyberataki

Cyberatak to zasadniczo nieautoryzowana ingerencja w przestrzeni cyfrowej. Konsekwencje mogą być tragiczne, począwszy od strat finansowych, kradzieży danych, aż po utratę reputacji. Dla hakerów najbardziej atrakcyjnymi celami są sieci o słabych zabezpieczeniach i użytkownicy o ograniczonej świadomości zagrożeń.

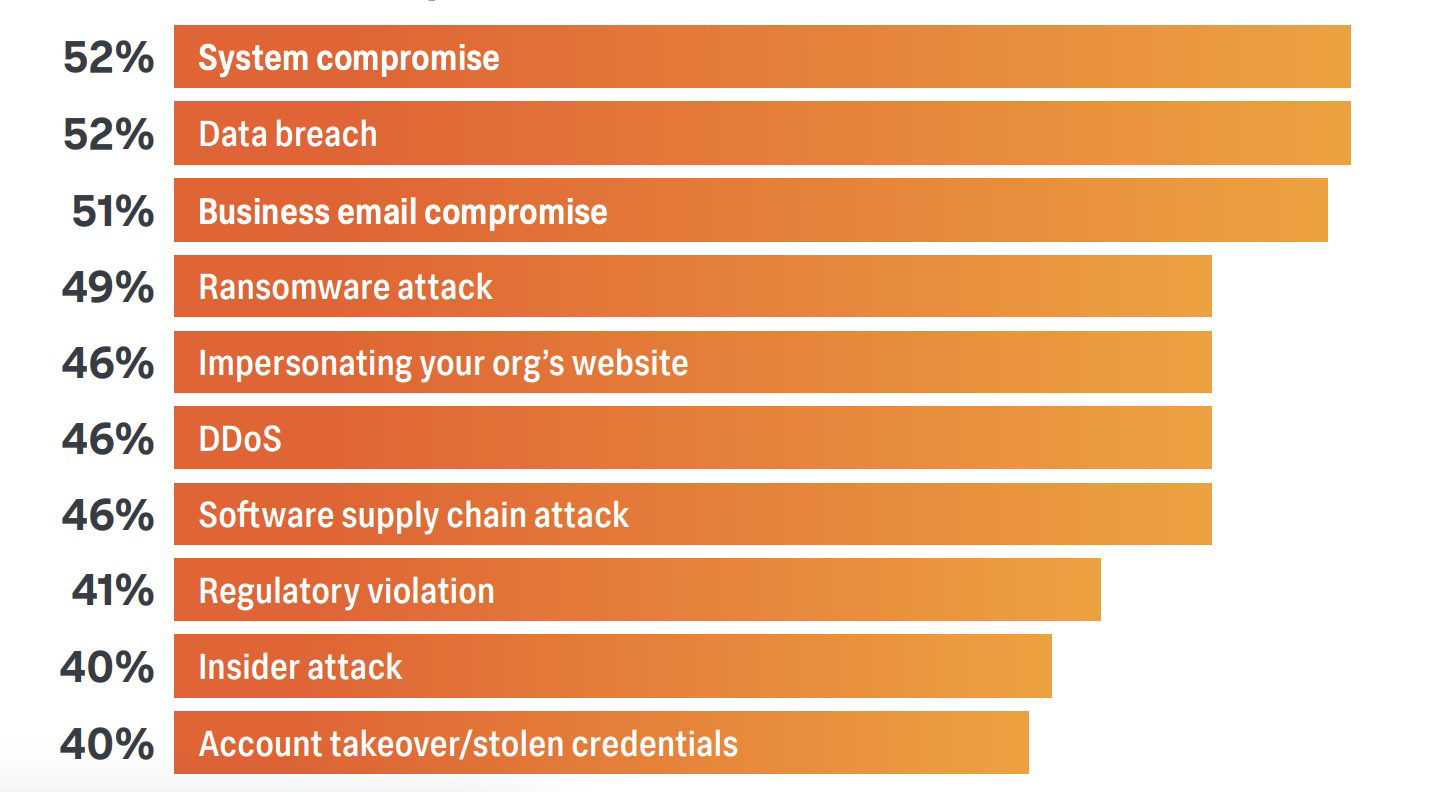

Cyberprzestępcy stosują różne metody, takie jak:

- 1. Złośliwe oprogramowanie: Są to specjalnie spreparowane szkodliwe aplikacje, które mogą uszkodzić lub wykorzystać dowolne urządzenie, aplikację lub sieć. Skutki mogą być różne, od spowalniania urządzeń po wydobywanie poufnych informacji. Ataki siłowe, będące podzbiorem tej kategorii, atakują głównie słabe hasła.

- 2. Zaawansowane techniki: Oprócz złośliwego oprogramowania, atakujący stosują również metody zaawansowane, takie jak:

- - Ataki DoS i DDoS: Ich celem jest przeciążenie strony internetowej lub sieci zalewem ruchu.

- - SQL Injection: Ataki te są wymierzone w bazy danych stron internetowych i mają na celu manipulowanie lub wyodrębnianie danych.

- - Cross-Site Scripting (XSS): Atakujący wstrzykują złośliwe skrypty do stron internetowych, wpływając na użytkowników odwiedzających te witryny.

- - Phishing: jest to zwodnicza technika mająca na celu nakłonienie użytkowników do ujawnienia danych osobowych lub finansowych.

- - Ransomware: cyberprzestępcy szyfrują dane użytkownika, żądając okupu za ich uwolnienie.

- - Defacement: Ma na celu zmianę wizualnego wyglądu strony internetowej, często w celu promowania określonej wiadomości lub sprawy.

Dlaczego strony internetowe stają się celem

Wbrew powszechnemu przekonaniu, zagrożone są nie tylko witryny o dużej popularności. Małe, pozornie nieistotne witryny również mogą być lukratywnym celem. Motywacje mogą wahać się od wydobywania poufnych danych, wykorzystywania mocy serwera do działań takich jak kopanie kryptowalut, zdobywania rozgłosu w społeczności hakerskiej lub po prostu wskazywania luk w oprogramowaniu.

Znaczenie zgodności z przepisami: Rola RODO

Ogólne Rozporządzenie o Ochronie Danych (RODO) zmieniło sposób gromadzenia i przetwarzania danych. Operatorzy stron internetowych muszą rozumieć i przestrzegać tych przepisów. Nakazują one przejrzystość, ograniczenie celu, minimalizację danych, dokładność, ograniczenie przechowywania oraz zapewnienie integralności i poufności danych. Nieprzestrzeganie przepisów może prowadzić do wysokich kar, co sprawia, że właściciele stron internetowych muszą zapewnić ich przestrzeganie, zwłaszcza w przypadku naruszenia danych.

TYPO3: Latarnia morska dla bezpieczeństwa w świecie CMS

We współczesnym krajobrazie cyfrowym skupienie się na bezpieczeństwie nie jest tylko luksusem, ale absolutną koniecznością.TYPO3, wiodący system zarządzania treścią (CMS), przywiązuje ogromną wagę do tej zasady.

Proaktywne podejście TYPO3

- 1. Zaawansowane funkcje bezpieczeństwa: TYPO3 jest wyposażony w najnowocześniejsze narzędzia bezpieczeństwa. Szyfrowanie zapewnia integralność danych, a narzędzia uwierzytelniania chronią nieautoryzowany dostęp, dzięki czemu jest to solidna platforma do tworzenia stron internetowych.

- 2. Dedykowany zespół do spraw bezpieczeństwa: Jedną z wyróżniających się cech TYPO3 jest dedykowany zespół ds. bezpieczeństwa, którego zadaniem jest rozwiązywanie krytycznych wyzwań związanych z bezpieczeństwem w ekosystemie TYPO3. Role tego zespołu obejmują:

- - Szybkie rozwiązywanie zgłoszonych błędów bezpieczeństwa dotyczących samego systemu TYPO3 i jego rozszerzeń.

- - Organizowanie publikowania poprawek bezpieczeństwa.

- - Pomoc deweloperom w rozwiązywaniu problemów związanych z bezpieczeństwem.

- - Opracowywanie i rozpowszechnianie wytycznych bezpieczeństwa TYPO3 wśród społeczności.

- 3. Regularne aktualizacje zabezpieczeń: Zespół TYPO3 regularnie wprowadza aktualizacje zabezpieczeń, zapewniając, że CMS jest przygotowany do reagowania na najnowsze zagrożenia. Regularne poprawki i aktualizacje są niezbędne w stale zmieniającym się krajobrazie cyberbezpieczeństwa.

- 4. Zaangażowanie społeczności: Bezpieczeństwo TYPO3 to nie tylko dedykowany zespół lub twórcy systemu. Cała społeczność TYPO3 aktywnie uczestniczy w identyfikowaniu luk w zabezpieczeniach, dzieleniu się najlepszymi praktykami i ciągłym ulepszaniu aspektów bezpieczeństwa platformy.

Słowo końcowe

W misternie utkanej tkaninie dzisiejszej ery cyfrowej istota bezpieczeństwa jest najważniejsza. W FNX Group jesteśmy dumni z bycia ekspertami w dziedzinie cyberbezpieczeństwa, ze szczególnym uwzględnieniem TYPO3 - wiodącego systemu CMS, który stawia bezpieczeństwo na pierwszym miejscu w swojej ofercie. Wartość zrozumienia niezliczonych cyberzagrożeń, proaktywnego wdrażania środków zapobiegawczych i wyboru niezawodnych platform, takich jak TYPO3, jest nieoceniona. Nie chodzi tylko o wybór bezpiecznego fundamentu, ale także o zapewnienie stałego zaangażowania w bezpieczeństwo. Regularne aktualizowanie oprogramowania, bycie na bieżąco z najnowszymi zagrożeniami i wpajanie kultury niezłomnego bezpieczeństwa to kwintesencja. Wszystkie te działania zapewniają, że zasoby cyfrowe nie tylko pozostają chronione, ale także rozwijają się w naszym coraz bardziej cyfrowym świecie.